Visão geral

Em uma infraestrutura de rede tradicional, poderemos encontrar uma bela coleção de equipamentos e dispositivos de redes, nas quais os roteadores, os switches, os access-points e os servidores se destacam, devido a suas funções e importância. No entanto, para redes de menor porte como as domésticas e algumas comerciais (small business), é praticamente inviável ter toda esta gama de aparelhos, pois além do conjunto ser relativamente caro, também será necessário dispor de mão de obra especializada (ou contratar uma empresa especializada em suporte de infraestrutura) para a sua gestão. Para estes cenários, eis os roteadores integrados!

Diferente dos demais equipamentos, eles são basicamente dispositivos “todos em um”, nos quais os recursos e funções provenientes de roteadores, switches e access-points, estão presentes. Em alguns casos, as funções de modulação/demodulação de sinal, necessário para a utilização de conexões WAN como ADLS ou DOCSIS (popularmente conhecida como “a cabo”), também são incorporadas neles. Por fim, alguns dispositivos não tão comuns ou populares, até mesmo oferecem um modem 3G/4G integrado!

Infelizmente, a grande maioria dos usuários adquirem os roteadores “com tudo onboard” (também chamados de roteadores dométicos ou Wi-Fi) apenas para atender ao propósito de estabelecer o compartilhamento de uma conexão WAN (Internet), através de uma rede local designada para a conexão dos dispositivos que estão dentro do seu ambiente familiar (PCs desktops, notebooks, tablets, smartphones, consoles e smart TV, são os mais comuns). Porém, muitos ignoram a grande quantidade de recursos e serviços oferecidos por esta categoria de dispositivos.

As funções essenciais

Em geral, esta classe de dispositivos agregam as seguintes funções:

- Roteador: eles são capazes de realizar o roteamento de pacotes (mantendo uma tabela de roteamento em sua memória RAM), além de executarem serviços específicos para esta categoria de equipamentos, com destaque para o NAT (Network Address Translator) e o DHCP (Dynamic Host Control Protocol). Por fim, eles possuem um firewal capaz de filtrar o tráfego de forma dinâmica, permitindo apenas o estabelecimento de conexões a partir da rede local.

- Switch: em geral, eles oferecem de 4 a 8 portas comutadas (de acordo com a sofisticação do dispositivo), possibilitando a conexão de alguns equipamentos através do uso de cabos par-trançado (servidores, NAS, impressoras, smart TVs, etc). Alguns modelos mais sofisticados permitem a criação de VLANs para segmentar o tráfego, além de oferecer até mesmo alguns recursos para a filtragem MAC (port security), ao passo que outros integram apenas uma única porta LAN.

- Access-point: além de possibilitar a conexão sem-fio através da tecnologia Wi-Fi (802.11), eles também integram funções provenientes destes dispositivos, como o estabelecimento de criptografia, a ocultação da rede SSID, a filtragem MAC, a aplicação de políticas de acesso e a qualidade de serviço (QoS), entre outros recursos adicionais. Alguns modelos mais sofisticados permitem a criação de redes SSID extras para segmentar o tráfego, além de aplicar políticas mais restritivas como é o caso das redes para visitantes (guests).

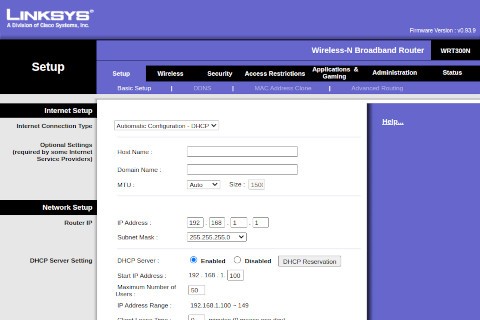

As configurações destes dispositivos estarão disponíveis através de uma interface gráfica, a qual pode ser acessada através do uso de um PC desktop (ou notebook), com a utilização de um navegador WEB. Para isto, deveremos ligar o dispositivo e conectá-lo ao PC desktop através de um cabo de par-trançado, geralmente concedido junto com o dispositivo. Após o PC desktop obter um endereço IP via DHCP, o usuário deverá abrir o navegador WEB e digitar o IP do roteador (normalmente 192.168.0.1), além das credenciais de acesso (como o dispositivo está sendo configurado pela primeira vez, geralmente o usuário é “admin” e a senha é “admin”).

As configurações básicas

Infelizmente, a grande maioria dos usuários optam por manter as configurações de fábrica do equipamento, o que em termos de segurança poderá ser algo bastante desastroso. Para se ter uma idéia, muitos nem sequer definem uma senha para a rede wireless, além de manter inalteradas as credenciais para o acesso administrativo do dispositivo. Eis, algumas configurações básicas indispensáveis para serem implementadas no dispositivo:

- Alterar a conta de acesso (se possível) e a senha administrativa do dispositivo, além de desativar o acesso remoto para a sua configuração.

- Definir um novo SSID personalizado e ativar a criptografia da rede Wi-Fi, utilizando para isto o recente padrão WPA3 e o algoritmo de criptografia AES (256 bits).

- Alterar o IP padrão do dispositivo, utilizando qualquer outra faixa de rede que não seja a 192.168.0.0/24 ou a 192.168.1.0/24, as quais são as mais comuns.

- Certificar-se de que o firewall esteja ativado.

Com estas 4 simples medidas, já teremos uma rede mais segura e confiável. Porém, ainda não estaremos fazendo o uso de muitos recursos e funções disponibilizados por esta classe de equipamentos, os quais não só promoverão mais segurança para a rede, como também irão possibilitar o seu uso de forma mais eficiente.

As funções avançadas

Eis, as funções avançadas mais comuns encontradas nestes dispositivos:

- Controle de banda: boa parte (senão a maioria) dos dispositivos oferecem a possibilidade de definir uma largura de banda máxima para um ou mais clientes da rede, através do cadastramento do seu endereço MAC ou IP. Por exemplo, para as máquinas de terceiros (visitantes), podemos limitar a velocidade de acesso a Internet para 10 Mbps, com o objetivo de impedir que façam o uso de toda a banda disponível.

- Autenticação individual: o compartilhamento de senhas de acesso para as redes wireless não é algo recomendável em ambiente corporativo. Por isto, alguns dispositivos possibilitam a utilização de contas e senhas individuais, através da utilização do protocolo EAP combinado com um servidor RADIUS, que por sua vez pode ser integrado no próprio dispositivo ou através de um equipamento dedicado.

- Filtragem por MAC: poderemos definir quais máquinas terão acesso a rede (ou não), através do cadastro dos endereços MAC para uma lista específica, a qual ela poderá ser feita impedir (liberando as demais) ou permitir (bloqueando os demais) o seu acesso. Tais regras em geral são descritas como permissivas ou restriticas, respectivamente.

- Políticas de acesso: certos tráfegos de dados provenientes de determinados serviços de redes (e suas respectivas portas), poderão ser filtrados para promover uma melhor performance da rede, bem como garantir uma maior segurança para os seus usuários. Alguns dispositivos possibilitam até mesmo o agendamento de horário, para permitir e/ou bloquear os serviços em questão, dentro de um determinado horário.

- Segmentação de tráfego: para os clientes que utilizam conexão cabeada, poderemos definir VLANs distintas para separar estes equipamentos de outros na rede, além de impor políticas de segurança que restringem o acesso aos seus recursos. Já para os clientes que utilizam conexões sem-fio, poderemos criar as famosas redes SSID para convidados (guests), as quais em geral já possuem algumas políticas de acesso restritivas pré-definidas.

- Prioridade de acesso: aqueles que abusam de downloads via torrents ou assistem vídeos o dia todo poderão ter o seu tráfego demarcado, para que os mecanismos de qualidade de serviço (QoS) possam definir a prioridade de acesso como baixa, para evitar o congestionamento da conexão WAN. Outros tráfegos que requerem maior prioridade, também poderão ser demarcado e dispor de políticas personalizadas.

- Filtragem WEB: alguns dispositivos possuem um servidor proxy embutido em seu firmware, possibilitando definir regras de acesso para determinados sites e ou conteúdos específicas, com base em palavras-chave. Em alguns casos, algumas ações poderão ser disparadas para eventos recorrentes indesejados, como o bloqueio total do cliente e o registro de logs.

- Servidor de impressão & armazenamento: através de uma porta USB, poderemos conectar uma impressora a jato de tinta ou a laser (desde que este equipamento possua suporte para esta funcionalidade) ou uma solução de armazenamento externo, para compartilhá-las na rede. Em alguns casos, também é possível definir políticas de acesso para estes recursos, estabelecendo até mesmo configurações específicas (por exemplo, estabelecimento de quotas de disco).

- Relatórios & notificações: em geral, todas as ocorrências que geram impacto no funcionamento da rede, ficam registradas na memória RAM do dispositivo no formato de logs, os quais podem ser visualizados diretamente na interface administrativa WEB. Alguns equipamentos oferecem a opção de encaminhar os logs mais críticos para a estação do administrador, seja este através de um software de monitoramento ou um simples cliente de e-mail.

Dada a necessidade de conhecimentos técnicos para promover estas configurações nestes equipamentos, os usuários necessitarão buscar treinamento técnico especializado. Felizmente, o SENAC Rio promove um curso chamado Analista de Suporte Técnico, o qual oferece módulos para a montagem e manutenção de micros e administração de pequenas redes locais. Outra alternativa seria a matrículas em cursos onlines gratuitos, como o Networking Essentials promovido pela Cisco, através da iniciativa Skills for All.

Conclusão

Por serem dispositivos mais sofisticados, normalmente poderemos encontrá-los em sites de fabricantes especializados de renome, como a Cisco (através da sua subsidiária Linksys), a Asus, a D-Link, a TP-Link e até mesmo (pasmem) a Intelbrás, além de outras marcas não tão badaladas. Porém, preparem-se para tirar o escorpião do bolso e desembolsar uma bela quantia, para adquirir estes dispositivos: em geral, eles custam a partir de R$ 200,00 e podem ultrapassar com certa facilidade, a casa dos mil reais!

Uma alternativa interessante seria a utilização de firmwares personalizados como o OpenWRT, que por sua vez nasceu após a Linksys liberar o código-fonte do firmware da sua linha de roteadores WRT54G. Este projeto possibilita agregar vários recursos e funções encontrados somente em dispositivos de ponta, embora sejam limitados pelos recursos computacionais dos dispositivos nos quais eles estejam instalados. Ao acessar o site, confiram no banco de dados, quais dispositivos são oficialmente suportados (stable) e a partir daí, para saber se o seu equipamento é compatível (ou não).

Até o fechamento desta matéria, infelizmente não tive a oportunidade de encontrar um bom equipamento para realizar demonstrações práticas. Já cheguei a ter um Cisco RV180W há alguns anos, mas no processo de mudança (na época, morava com meus pais), acabei deixando-o de lado e confesso que até hoje, não sei o seu paradeiro. Mas assim que tiver um bom equipamento em mãos (ou ainda, compatível com os firmwares da OpenWRT), teremos um novo artigo sobre o tema!

Pois como dizem no popular: “promessa é dívida”… &;-D